在昨天早上,传来了爆炸性的消息:WiFi的主要加密方式:WPA2被破解。

这个含义是,即使您更换WiFi密码,也无法保护信息的安全。本文就来讲述一下WiFi的不靠谱历史以及这次漏洞的危害。

你到密码不能再保障安全,你怕了吗?

WiFi从WEP说起

WiFi最开始普及的时候,基本是伴随着英特尔迅驰架构, 应用在笔记本电脑上。自此笔记本电脑算是摆脱了到处要插的网络接口,真正的移动了起来。

今天的轻薄型笔记本电脑,无论是苹果的Mac还是Windows的,都彻底取消了RJ45的接口,要用还得使用转接器。

迅驰带来了笔记本的移动性,你用过迅驰的笔记本吗?

现在的轻薄笔记本已经彻底放弃了网络接口,彻底的无线化

最开始的加密办法叫做WEP,术语叫做有线等效加密(Wired Equivalent Privacy,缩写成WEP)。

这一技术采用的加密算法是RC4,使用的是64位或128位伪随机数作为密钥。但是WEP加密很快就被禁用了。

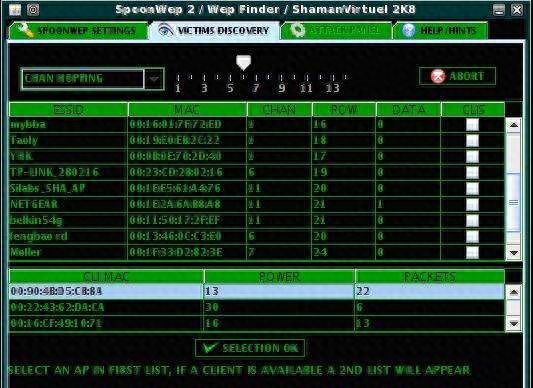

当年的WEP破解工具不难找

弃用WEP的原因在于当年的美国政府限制了密钥长度,标准的64位WEP包括了40位的钥匙和24比特的初向量。

按道理说,这个密钥应该用一次就不用了,但是当数据通过WEP加密频繁传输的时候,无法避免重复使用密钥,这样只要第三方的黑客抓到足够多的包,那么WEP的密钥就会被抓到实现破解。

在WEP容易破解的年月,工具很多,所以当时很多人蹭网都是破解了邻居的WEP密码。

放弃WEP改用WPA

WEP的弱点很快导致了被弃用,这一标准从2003年开始使用,直到2004年才成为强制性的802.11i标准。

但是那时候的笔记本电脑、路由器还都默认使用WEP加密,WPA变成一种可选项,并且导致了设备的兼容问题:新笔记本可能连不上旧路由器,路由器要换代更新。

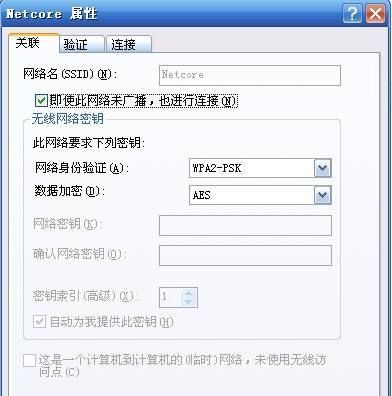

网络设置界面,PSK方式让密钥验证更快捷

我们在配置路由器的时候,都会预先输入一个秘密在路由器里面。然后我们手机、笔记本再输入这个密码。

这种预输入密码配对方式被称之为PSK,即Personal Shared Key,这在我们选择加密方式的时候可以见到,可以是8-63位的ASCII符号。

这种办法是便宜,并且有保护机制防止被破解,当然密码要足够强,因为这种方式可能被采用”密码字典“的方式破解。

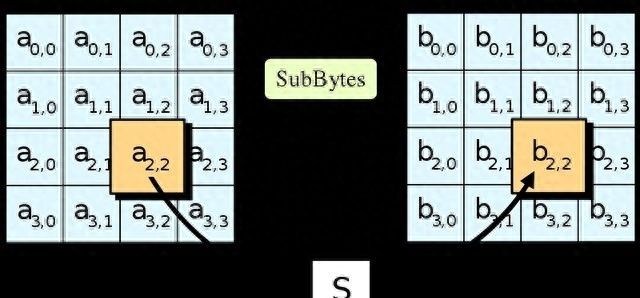

AES算法加密的四个步骤之一,数学上很复杂,用来保障加密的安全性

在WPA2中,则强制使用了AES加密。AES是Advanced Encryption Standard的缩写,意思是高级加密系统。

这个系统最早是美国国家安全局NSA使用的,NSA认证这种算法加密后,可以用来传输机密文件。

后来AES民用化,在民用的产品中常见的是AES128加密,它使用了更复杂的数学算法来保障安全性。

WPA2破解与对策

昨天公布这个破解其实并不是说有办法能够破解WPA2的密码。

Krackattack公布了WPA2的漏洞细节。这个漏洞在于WPA2的多次握手重传。这种攻击方式被命名为密钥重装攻击(Key Reinstallation Attacks)。

漏洞成因在于802.11标准中没有定义在4次握手(和其他握手)中何时应该安装协商密钥,攻击者可通过诱使多次安装相同的密钥,从而重置由加密协议使用的随机数和重放计数器。

今早公布漏洞的网站截图

在WPA的协议中存在一条危险的注释“一旦安装后,就可从内存中清除加密密钥”,若按此注释进行实现,在密钥重装攻击时会从设备内存中取回已经被0覆盖的key值,从而导致客户端安装了值全为零的秘钥。

而使用了wpa_supplicant的Linux及Android设备便因此遭受严重威胁。就是这种攻击也不知道你的密码是什么,但是它可以将你的客户端的密钥变成一串0。

此次收到威胁最大的是安卓,因为安卓遵守了802.11协议,而Windows和iOS等不接受消息3重传的要求,没有遵守协议,但是也可能被攻击,因为这个漏洞攻击的是WiFi的协议层。

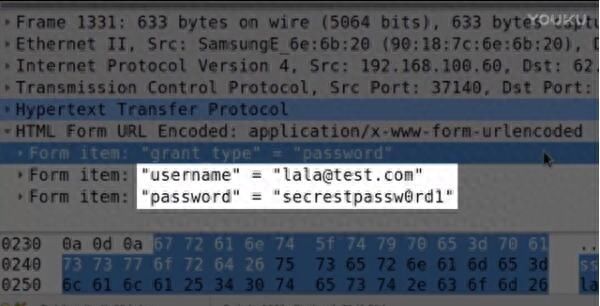

视频演示破解捕获了安卓用户输入的信息

网上演示的破解过程显示了如何获取安卓用户输入的用户名、密码信息,因此,信用卡信息也容易获得。

值得庆幸的是,目前没有易得的工具,还有机会为用户设备提供及时的升级来防止攻击,但是没有升级、打补丁的设备容易被这个漏洞所攻击。

时刻牢记:不想成网红,安全比几个流量钱重要!不要总是找免费WiFi!

没补丁怎么办?企业可以通过启用SSL等办法,而普通大众来说,不用公共WiFi、多用流量,等待升级补丁,是唯一的办法,尤其是安卓用户,如果你认为手机里的内容足够重要、起码比流量费用要重要,那就多用流量吧。

由于没有成型工具且企业会很快提供补丁,所以这次的漏洞威胁,应该比之前WEP的情况好很多,这是我们可以宽慰的地方,并且普通人也不是黑客下手的目标,你没那么有钱、那么重要。

声明:本网页内容旨在传播知识,若有侵权等问题请及时与本网联系,我们将在第一时间删除处理。E-MAIL:dandanxi6@qq.com